هش چیست و چه کاربردی دارد؟

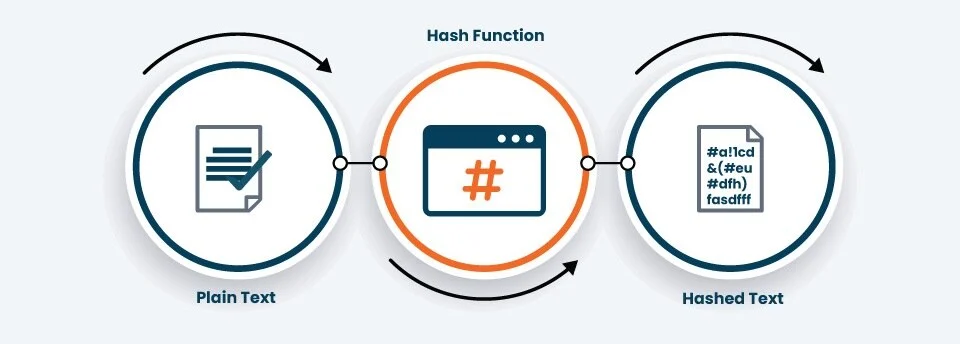

هش (hash) چیست؟ هش یک تابع ریاضی است که دادهها را به یک مقدار ثابت و یکتا تبدیل میکند. هش مانند اثر انگشت عمل میکند، با این تفاوت که امکان دارد یک کد یکسان برای دو فایل یا واژهی مختلف وجود داشته باشد که از این قابلیت برای مقایسه استفاده میشود؛ به این صورت که برای مقایسه دو فایل به جای مقایسه تمامی محتوای فایلها، کد هش آنها را با هم مقایسه میکنیم. اما کاربرد مهم و برجستهی هش در امنیت اطلاعات است.

از روش Hashing (هشینگ) برای پنهانسازی واقعیت متون و فایلها استفاده می شود؛ در این روش کاربر برای اینکه امنیت کلمه عبورش که بر روی شبکه قرار دارد، آن را به صورت هش ذخیره میکند.

هش کردن را به روشی کارا و ایده آل برای ذخیره سازی کلمات عبور در برنامه های شما تبدیل می کند. و حتی اگر یک نفوذگر(Hacker) بتواند به سیستم و بانک اطلاعاتی شما نفوذ کند و بخشی از اطلاعات شما را به دست آورد (شامل کلمات عبور هش شده) نمی تواند کلمات عبور اولیه را از روی آن ها بازیابی کند.

هش چیست؟

برای پاسخ به سوال هش چیست می توان بیان کرد: هش، یک الگوریتم رمزنگاری است که از اطلاعات ورودی یک کاراکتری (پیام، فایل و غیره)، یک مقدار ثابت به طول دلخواه تولید میکند. این مقدار، به عنوان “هش” شناخته میشود و به منظور امنیت اطلاعات به کار میرود.

با استفاده از توابع هش، میتوان یک پیام را به یک کد هش تبدیل کرد، اما تغییر کد هش به پیام اصلی یا کشف پیام اصلی از کد هش بسیار مشکل است. این ویژگی امانت و امنیت اطلاعات را تضمین میکند.

در علوم کامپیوتر، هش برای انواع مختلفی از جمله امضای دیجیتال، رمزنگاری، و ایجاد امضاهای دیجیتال به کار میرود. با توجه به الگوریتمهای پیشرفته هش، این روش اساسی در تأمین امنیت اطلاعات برخوردار است.

کاربردها و موارد استفاده از هش Hash

پس از پاسخ به سوال هش چیست اکنون به کاربردهای آن پرداختیم. به طور کلی هشها به عنوان ابزاری اساسی در حوزه امنیت و حفاظت اطلاعات به کار میروند. در ادامه به بررسی چندین استفاده اصلی هش میپردازیم که در حفاظت اطلاعات، امنیت سیستمها، و تأیید هویت نقش اساسی ایفا میکنند. از امضای دیجیتال گرفته تا کنترل دسترسی و رمزنگاری، هشها ابزاری کلیدی برای تضمین امانت و اصالت اطلاعات به شمار میآیند.

- امضای دیجیتال: هشها به عنوان اثبات الکترونیکی برای اطلاعات استفاده میشوند. امضای دیجیتال از هشها برای تضمین امانت و اصالت اطلاعات استفاده میکند.

- کنترل دسترسی: هشها برای مقایسه رمزهای دسترسی و تشخیص تغییرات در اطلاعات به کار میروند. این کاربرد کمک میکند تا تلاشهای ناخواسته بر اطلاعات تشخیص داده شوند.

- رمزنگاری: در فرآیند رمزنگاری، هشها برای مخفی کردن اطلاعات حیاتی به کار میروند. الگوریتمهای پیشرفته هش برای ایجاد رمزهای امن و مقاوم در برابر حملات استفاده میشوند.

- تأیید هویت: هشها به عنوان یک ابزار تأیید هویت مؤثر عمل میکنند. در سیستمهای احراز هویت، اطلاعات مانند رمزهای عبور با استفاده از هشها تأیید میشوند.

- ثبت تغییرات: برای ثبت تاریخچه تغییرات در دادهها و اطلاعات، هشها بکار میروند. این کاربرد اطمینان میدهد که هر تغییر در اطلاعات قابل ردگیری است.

هشها با این موارد مختلف نه تنها به اطلاعات امانت میبخشند بلکه در امنیت اطلاعات و سیستمهای مختلف نقش مؤثری ایفا میکنند.

انواع هش

هشها ابزارهایی مبتنی بر الگوریتمهای ریاضی هستند که در انواع مختلف برای مقاصد متنوعی استفاده میشوند. الگوریتم هش برای رمزنگاری استفاده میشود و انواع مختلفی از الگوریتمهای هش وجود دارد. خروجی تابع هش یک کد هش با طول ثابت است. اما این کد هش بستگی به نوع الگوریتم مورد استفاده دارد.

۱- MD5 (Message Digest Algorithm 5):

یکی از پرکاربردترین هشها به علت سرعت بالا و دقت مناسب در بررسی تغییرات در اطلاعات است. با ایجاد یک خروجی ۱۲۸ بیتی، MD5 به عنوان یکی از قدیمیترین روشهای هش به شناخته میشود.

۲- SHA (Secure Hash Algorithm):

SHA به معنای الگوریتم هش امن است. برای اولین بار توسط آژانس امنیت ملی توسعه داده شد. این الگوریتم بهروزرسانیهای مکرر را برای بهبود نقصهای امنیتی در سبک قدیمی دریافت کرد. در حال حاضر، SHA-2 توسط بسیاری از شرکت ها برای مقاصد رمزنگاری استفاده می شود. این هش در برابر حملات رمزگشایی بهتر از MD5 مقاوم است و به نظر میرسد توانایی امنیتی بالاتری دارد. هش SHA-1 خروجی مقدار ۱۶۰ بیتی تولید میکند. از سوی دیگر، خانواده هش SHA-2 مقادیر هش با طول ۲۲۴، ۲۵۶، ۳۸۴ یا ۵۱۲ بیتی تولید میکند.

۳- bcrypt:

برای امور امنیتی خاصی مثل هش کلمات عبور، bcrypt با الگوریتم مبتنی بر Blowfish از سلسله هشهای قدرتمند استفاده میشود. از گردشهای سخت (rounds) بیشتری برخوردار است که باعث مقاومت بیشتر در برابر حملات کرک میشود.

الگوریتم Blowfish چیست؟

Blowfish یک الگوریتم رمزنگاری بلوکی و یکی از اولین الگوریتمهای عمومی باز کلیدهای راز با طول متغیر است. Bruce Schneier در سال ۱۹۹۳ این الگوریتم را ارائه داد و از آن زمان، همچنان به عنوان یکی از الگوریتمهای رمزنگاری معتبر در دنیای امنیت محسوب میشود.

مهمترین ویژگی Blowfish قابلیت کار با کلیدهای با طول تا ۴۴۸ بیت است که این امکان را به ما میدهد تا با اندازههای مختلف از کلیدها استفاده کنیم. الگوریتم Blowfish بر اساس یک شبکه فایستل (Feistel Network) ساخته شده است که در آن یک بلوک داده به ۲ بخش تقسیم میشود و مراحل متعددی از تغییرات محاسباتی ویژگیهای خود را به دیگر بخش انتقال میدهد.

Blowfish برای انجام عملیاتهای رمزنگاری و رمزگشایی در امور امنیتی مختلف از جمله اتصالات امن HTTPS و رمزنگاری فایلها استفاده میشود. این الگوریتم به علت سرعت بالا، مصرف مناسب حافظه، و امکان تغییر طول کلید در یک فرایند امنیتی، همچنان جزء الگوریتمهای محبوب و اعتبارسنج در حوزه امنیت محسوب میشود.

۴- CRC32 (Cyclic Redundancy Check 32-bit):

این هش برای کنترل اصلاحی در انتقال دادهها بهکار میرود. اگرچه در امنیت بالایی برخوردار نیست، اما در حوزههایی مانند ارتباطات دادههای تصادفی یا کارهای غیرحساس، به کار میآید.

۵- الگوریتم Tiger

الگوریتم سایفر ببر در مقایسه با خانوادههای MD5 و SHA الگوریتمی سریعتر و کارآمدتر است. دارای سیستم هش ۱۹۲ بیتی است و بیشتر در کامپیوترهای عصر جدید استفاده می شود. Tiger2 شکل پیشرفته ای از این الگوریتم است که حتی از الگوریتم ببر نیز قدرتمندتر است.

۶- RIPMEND

هانس دابرتین الگوریتم هش رمزنگاری RIPMEND را طراحی کرده است که طول آن ۱۶۴ بیت است. با استفاده از چارچوب پروژه اتحادیه اروپا RIPE ایجاد شده است.

۷- الگوریتم WHIRLPOOL

Vincent Rijmen و Paul Barreto الگوریتم WHIRLPOOL را طراحی کرده اند که هر پیامی با طول کمتر از ۲۲۵۶ بیت را در نظر می گیرد و در ازای آن یک خلاصه پیام ۵۱۲ بیتی ارائه می دهد. نسخه اول Whirlpool-0 نام دارد در حالی که نسخه دوم Whirlpool-T و آخرین نسخه Whirlpool نام دارد.

هر یک از این انواع هش دارای ویژگیها و کاربردهای خود هستند و انتخاب مناسب بستگی به موارد مختلفی دارد.

چالشها و مسائل مرتبط با هش

هش، یک ابزار قدرتمند در دنیای امنیت اطلاعات است، اما همچون هر تکنولوژی دیگری، با چالشها و مسائل خود مواجه است. یکی از اصلیترین چالشها، تداخلهای هش یا Hash Collision است. این واقعه رخ میدهد زمانی که دو ورودی مختلف به یک الگوریتم هش، همان مقدار هش را تولید میکنند. اگرچه این چالش در الگوریتمهای معتبر کمتر شده است، اما هنوز مسئلهای مهم برای متخصصان امنیت محسوب میشود.

دیگر یک چالش اساسی، محدودیتهای سرعت و کارایی در تولید هش است. الگوریتمهای هش پیچیده معمولاً زمان بیشتری برای اجرا نیاز دارند، ولی باید به دلیل امنیت، از آنها استفاده کرد. این امر به خصوص در حوزههایی مانند برنامهنویسی وب، که نیاز به انجام سریع عملیات هش دارند، چالشبرانگیز است.

یک مسئله دیگر ناشی از پیشرفت تکنولوژی، امکان حملههای با سرعت بالا به الگوریتمهای هش میباشد. حملات مانند brute-force و rainbow table attacks با استفاده از قدرت محاسباتی بالا، میتوانند به راحتی به کشف رمزها منجر شوند. برای مقابله با این چالش، الگوریتمهای هش باید بهروزرسانی و تقویت شوند.

همچنین، نیاز به استانداردهای امنیتی و الگوهای بهروز، چالش دیگری برای هش ایجاد کرده است. استفاده از الگوریتمهای قدیمی و آسیبپذیر، جایگزینی با الگوریتمهای امنتر را ضروری کرده است. در کل، در مقابل چالشها و مسائل، توسعهدهندگان و متخصصان امنیتی باید بهروز باشند و راهکارهای مناسب را برای تضمین امنیت استفاده از هش ارائه دهند.

نکات امنیتی در انتخاب الگوریتم هش

انتخاب الگوریتم هش در محیطهای امنیتی یک تصمیم بسیار حیاتی است و نکات امنیتی بسیاری وابسته به این انتخاب وجود دارد. در این راستا، توجه به چند نکته کلیدی امنیتی ضروری است.

اولین نکته مهم انتخاب یک الگوریتم هش قوی و مورد تایید است. الگوریتمهایی همچون SHA-256 یا SHA-3 امروزه برخوردار از استانداردهای امنیتی بسیار بالا هستند. اما حتماً باید با توجه به نیازهای خود و جلب توجه به تغییرات تکنولوژیک مداوم، الگوریتم را با دقت انتخاب کرد.

نکته دوم، استفاده از سیاستهای سلسله مراتبی برای انجام هش (salt) است. با افزودن اطلاعات تصادفی به دادهها قبل از اعمال هش، امکان حملات با استفاده از جدول رنگینکمان (rainbow table) را به شدت کاهش میدهیم.

همچنین، اطمینان از اینکه الگوریتم انتخابی از نظر امنیتی آزمایششده باشد و هر گونه آسیبپذیری در آن شناسایی و رفع شده باشد امری حیاتی است. همچنین باید با رویکردهای متداول امنیتی همچون “کلید سازی” (key stretching) آشنا شده و از آنها به منظور تقویت امنیت الگوریتم هش استفاده کرد.

آخرین نکته این است که الگوریتمهای هش باید بهروزرسانی شوند و همواره با تحولات امنیتی متناسب باشند. این امر نقطه حیاتی است زیرا تکنولوژیهای جدید و حملات مختلف پیشرفته ممکن است نیازمند تغییرات در الگوریتمهای هش باشد. توسعهدهندگان باید بهروز باشند و الگوریتمهای هش را بهصورت دورهای بازبینی و بهروزرسانی کنند.

سوالات متداول

در این مقاله، به برخی از پرتکرارترین سوالات شما که در زمینه هش مطرح شدهاند، پاسخ دادهایم. در صورتی که جواب موردنظر خود را در این سوالات نیافتهاید یا نظری جهت ارائه دارید، خوشحال میشویم که از طریق ارسال دیدگاه، نظرات خود را با ما به اشتراک بگذارید.

کد هش چیست؟

کد هش یک مقدار ثابت و یکتا است که به صورت تابعی از دادههای ورودی محاسبه میشود. این کد برای اعتبارسنجی دادهها و تضمین اصلیت آنها استفاده میشود.

تابع هش چیست؟

تابع هش، یک تابع ریاضی است که دادههای ورودی را به یک مقدار هش یا مهر منحصر به فرد تبدیل میکند. این توابع باید دارای ویژگیهایی همچون یکتایی و مقاومت در برابر تغییرات کوچک باشند.

نرخ هش چیست؟

نرخ هش تعداد بیتهایی است که در مقدار هش تولید شده است. نرخ بالا به معنای اطلاعات زیادی در هش دیده میشود و معمولاً هشهای با نرخ بالا مورد استفاده هستند.

الگوریتم هش چیست؟

الگوریتم هش یک مجموعه از قوانین و مراحل مشخص است که دادههای ورودی را به مقدار هش تبدیل میکند. MD5 و SHA-256 از جمله الگوریتمهای هش معروف هستند.

هش بلاک چیست؟

هش بلاک یک تکنیک استفاده از تابع هش در حالتی است که داده به صورت بلوکهای کوچکتر تقسیم شده و سپس هر بلوک به صورت مجزا هش محاسبه میشود. این روش به بهبود امنیت و کارایی هش کمک میکند.

هش مگه جد بزرگ ABS نبود؟ :دی

😀

می خواستم تکمیل کنم جمله شما رو سجاد جان گفتم بی خیال 😀

keccak hash function چیه؟

فکر کنم یکی از کدهای هشینگ باشه.

سعه

سلام.خسته نباشید

متاسفانه سیستم من دچار ویروسی به اسم Help- Decrypt شده و تمام فایل های موجود درسیستم مثل عکس و فیلم کدگذاری شدن و باز نمیشن..آیا واقعا راه حلی برای بازگشت اطلاعات و فایل های من وجود داره؟